Que o usuário deve informar para efetuar o processo de identificação?

Índice

- Que o usuário deve informar para efetuar o processo de identificação?

- Quais os métodos de autenticar um elemento na rede?

- Qual a importância do serviço de autenticação e de controle de acesso?

- Como podemos especificar o que abrange o controle de acesso?

- Qual a importância do controle de acesso nas informações Cite dois exemplos?

- Quais são as formas de autenticação?

- Qual a importância do controle de acesso nas informações?

- Para que serve o sistema de controle de acesso informatizado?

Que o usuário deve informar para efetuar o processo de identificação?

A autenticação pelo conhecimento é o modo mais utilizado para fornecer uma identidade a um computador, no qual destaca-se o uso de segredos, como senhas, chaves de criptografia, PIN (Personal Identification Number) e tudo mais que uma pessoa pode saber.

Quais os métodos de autenticar um elemento na rede?

Uma das formas mais utilizadas para autenticação é através de login e senha, na qual o usuário precisa confirmar sua autenticidade. Assim, o usuário, o elemento de autenticação (NAS) e o servidor RADIUS trocam mensagens entre si quando um usuário pretende se autenticar para utilizar um determinado servidor de rede.

Qual a importância do serviço de autenticação e de controle de acesso?

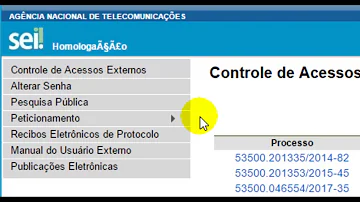

O controle de acesso, na segurança da informação, é composto dos processos de autenticação, autorização e auditoria (accounting). ... A autenticação identifica quem acessa o sistema, a autorização determina o que um usuário autenticado pode fazer, e a auditoria diz o que o usuário fez.

Como podemos especificar o que abrange o controle de acesso?

O sistema de controle de acesso tem que ter a capacidade de gerenciar, administrar e identificar o registro de pessoas, cargas e veículos, além de validar e autorizar os acessos às áreas controladas e restritas, sendo composto por: Identificação do usuário (pessoas e veículos);

Qual a importância do controle de acesso nas informações Cite dois exemplos?

Maior segurança com o controle de acesso Com o controle de acesso físico, apenas pessoas autorizadas podem entrar nos locais onde ficam alocados arquivos e informações sigilosas da empresa. Assim, os dados da organização ficam mais seguros e só são acessados por pessoas identificadas, autorizadas e com senha para tal.

Quais são as formas de autenticação?

Quais são os 7 tipos de autenticação de documentos? Entenda aqui

- Token. ...

- Senhas e PINs. ...

- Autenticação de Chave Pública e Privada. ...

- Autenticação de chave simétrica. ...

- Autenticação baseada em SMS. ...

- Autenticação biométrica. ...

- Autenticação de identidade digital.

Qual a importância do controle de acesso nas informações?

Com o controle de acesso físico, apenas pessoas autorizadas podem entrar nos locais onde ficam alocados arquivos e informações sigilosas da empresa. Assim, os dados da organização ficam mais seguros e só são acessados por pessoas identificadas, autorizadas e com senha para tal.

Para que serve o sistema de controle de acesso informatizado?

O controle de acesso informatizado é muito utilizado para realizar os cadastros de visitantes com captura de imagem através de uma câmera para emissão de relatórios, dando uma maior segurança evitando que pessoas não autorizadas acessem o local sem permissão previa.